Entretien avec notre expert en télécommunications, Duke Golden, sur les tendances du secteur, ses prévisions et ses conseils pour l’avenir.

Le marché des télécommunications est en pleine expansion, non seulement parce que nous vivons dans un monde connecté, mais aussi parce que le nombre d’appareils et de connexions ne cesse d’augmenter. Une étude récente prévoit que les connexions 5G IoT (Internet des objets) atteindront 116 millions au niveau mondial d’ici 2026, ce qui génère de nombreux défis pour le secteur.

Selon une enquête sur la vérification d’identité menée par Regula en 2023, 9 entreprises télécom sur 10 considèrent la vérification d’identité comme un outil essentiel pour combattre la menace croissante de fraude à l’identité. Et selon Gartner, les DSI augmenteront de 83 % leurs investissements dans les technologies d’intégration, les API et les architectures d’API dans les années à venir. Mais la fraude n’est pas le seul défi auquel ce secteur est confronté. Les télécommunications doivent suivre les dernières avancées technologiques si elles souhaitent survivre. Les objets connectés sont désormais omniprésents dans notre quotidien, et le secteur doit s’adapter pour ne pas être relégué au rang des technologies obsolètes.

Nous avons échangé avec Duke Golden, directeur commercial chez IDnow et 30 ans d’expérience dans le secteur des télécommunications (chez 1NCE, Huawei et Vodafone, entre autres) afin de savoir quelles sont les tendances actuelles du secteur, ses prévisions et ses conseils pour les opérateurs d’aujourd’hui.

Dans un secteur souvent oublié car il fait partie intégrante de notre quotidien et est évident pour les générations ayant grandi avec la technologie, quelles sont les principales tendances qui se dessinent dans les télécoms ?

Les télécoms sont devenues presque invisibles de nos jours, mais elles sont la pierre angulaire de notre vie en ligne. On s’attend naturellement à y avoir accès. Je travaille dans le secteur des télécommunications depuis environ 25 ans, et cette réflexion n’est pas du tout étonnante de la part d’une génération qui a grandi avec Internet. Mais ces technologies ne fonctionnent pas comme par magie. Tout ce que nous utilisons aujourd’hui, des applications de rencontres aux courses en ligne, nous les devons à la puissance des télécoms. Rien n’est possible sans réseau.

Pour le dire autrement, l’accès au réseau est devenu un produit de base, en particulier au cours des 10 à 15 dernières années. À l’instar du pain, du lait, des œufs, du pétrole et du gaz, c’est quelque chose dont nous avons besoin dans notre vie de tous les jours. Mais le problème aujourd’hui pour les opérateurs, notamment les plus importants, est de trouver un moyen de capitaliser sur ce réseau pour offrir de la valeur ajoutée aux clients. Le réseau en lui-même ne suffit plus, la vraie question est : que vont faire les opérateurs de cette connectivité ? En étant les propriétaires des réseaux, ils ont la possibilité de faire des choses extraordinaires.

Nous avons atteint un stade où les opérateurs télécoms doivent proposer de nouvelles solutions qui intègrent la connectivité au réseau afin d’offrir de la valeur ajoutée aux clients.

Duke Golden, directeur commercial

Une grande partie de cette valeur ajoutée est aujourd’hui à trouver dans les objets connectés et les API. Les opérateurs fournissent alors non seulement le réseau, mais aussi une plateforme d’intégration API pour un million de types de services différents intrinsèquement liés au réseau.

Comment monétiser la connectivité ? L’idée est de créer un écosystème permettant de générer des revenus à partir de nouvelles idées qui s’appuient sur le réseau. Les opérateurs souhaitent toujours que le réseau reste au cœur de leur proposition, mais la partie réellement attractive pour les clients repose sur les différents services permettant de le monétiser. C’est là qu’entre en scène l’Internet des objets.

Effectivement, les objets connectés semblent être l’une des tendances du moment dans le secteur des télécommunications, comment l’expliquer ?

L’Internet des objets (IoT) est en passe de devenir l’une des technologies les plus révolutionnaires de ces dernières décennies. Il transforme profondément la façon dont nous abordons l’interconnexion et le digital dans notre vie quotidienne. Au début, il ne s’agissait que d’une relation de machine à machine — c’était la première itération de l’IoT.

L’IoT est en fait une page blanche qui permet à un artiste d’utiliser le réseau pour imaginer quelque chose qui n’existait pas auparavant, et c’est précisément ce qui se passe avec les projets menés par les opérateurs télécoms. Mais les telcos ne sont pas les seuls à s’intéresser à l’IoT. C’est un espace extrêmement concurrentiel et en grande partie propriétaire, où la seule limite est l’imagination du créateur. Seules les entreprises les plus solides tireront leur épingle du jeu. Deutsche Telekom, par exemple, a beaucoup investi dans l’IoT et peut intégrer des écosystèmes entiers pour créer de la valeur ajoutée pour ses clients.

Aujourd’hui, on attend des opérateurs qu’ils apportent non seulement une expertise réseau mais aussi métier, pour créer des projets qui ont du sens pour le client final.

Quels sont les outils et les ressources qui faciliteront ces projets dans le secteur des télécommunications ?

Ce que nous faisons chez IDnow est probablement l’une des solutions les plus utiles dans le domaine de l’IoT. L’un de mes objectifs est d’intégrer IDnow à l’économie de l’API, permettant ainsi aux clients d’un service télécom d’ajouter un processus de vérification d’identité. Jusqu’à présent, l’IoT s’est principalement concentré sur la localisation des appareils. Beaucoup de gens pensent que l’IoT est un monde de machines où l’identité de la personne qui l’utilise n’a pas d’importance. Mais les choses évoluent, notamment avec l’IA et les deepfakes. Vous pouvez manipuler de manière significative un réseau IoT classique si vous ne vérifiez pas l’identité des utilisateurs. Vous devez vraiment savoir qui a accès à la plateforme et qui y accède. Vous n’avez peut-être pas besoin de tout savoir, mais dans l’Internet des objets, la confiance est la clé.

La confiance est le facteur numéro un qui convaincra un client de déployer une solution IoT ou le retiendra de le faire.

Duke Golden, directeur commercial

S’il y a des doutes sur l’authenticité de la plateforme, ou sur la capacité de cette plateforme à prévenir toute utilisation non autorisée, alors les projets IoT ne décollent pas, en particulier en Allemagne. Dans de nombreux cas, 1 % de risque se traduira par 100 % d’opposition. L’Allemagne est très stricte en la matière et considère que le seul risque acceptable est le risque zéro.

Le concept de « confiance zéro » semble aujourd’hui devenir la règle en termes de sécurité et de connexion réseau. Est-ce une démarche courante dans les télécoms ?

La notion de « confiance zéro » est largement répandue. C’est un terme que l’on entend partout, que ce soit chez les ingénieurs réseau ou les techniciens de sécurité. Confiance zéro signifie « ne faites confiance à personne ». Ce concept s’est imposé car la sécurité est de plus en plus menacée, surtout depuis les 5 à 10 dernières années. Dans le monde de l’ingénierie réseau, il existe de multiples points d’entrée. Avant l’arrivée des objets connectés, du cloud, et de tous ces nouveaux moyens de se connecter à Internet, le protocole Internet protégeait par défaut ces environnements. Ceux-ci étaient standardisés et accessibles uniquement via des protocoles réseau spécifiques, ce qui les rendait plus faciles à sécuriser. La confiance zéro n’était pas nécessaire à l’époque, car on savait que si quelqu’un s’introduisait le réseau, cela ne pouvait être qu’une personne en interne.

Aujourd’hui, il est possible de s’interfacer avec n’importe quelle couche du réseau de manière totalement non vérifiée. C’est ainsi qu’est née la notion de confiance zéro, désormais incontournable, notamment dans le domaine des télécommunications. Vous devez vérifier chaque utilisateur, à différent degré. Par exemple, pour un site de rencontres, il n’est pas nécessaire de tout savoir sur la personne, juste de vérifier qu’elle a plus de 18 ans. La confiance zéro ne consiste pas à vérifier de manière exhaustive les antécédents de chaque utilisateur, mais à savoir à qui vous avez affaire.

Devant la nécessité de vérifier l’identité d’une personne et de l’associer à l’appareil qu’elle utilise, pensez-vous que les utilisateurs vont s’inquiéter de la protection de leurs données ?

Les entreprises ont besoin de bien connaître leurs clients pour répondre à leurs besoins. Et rien n’est gratuit. Un PDG bien connu d’une entreprise de cybersécurité m’a dit un jour : « Si c’est gratuit, c’est vous le produit ». Nous ne sommes donc plus dans une économie monétaire : c’est l’information aujourd’hui qui est l’unité de valeur.

Dans le secteur des télécoms, il existe une forte pression pour monétiser de différentes manières le réseau déjà fourni aux consommateurs. Le prix du réseau diminuant de jour en jour, les opérateurs doivent maintenant compenser cette dépréciation par des services à valeur ajoutée tels que l’IoT, les services cloud, les réseaux de 5G privés et d’autres projets digitaux. Et la clé de tous ces services à valeur ajoutée est de vérifier qui sont les destinataires, non seulement pour des questions de sécurité, mais aussi pour mieux répondre à leurs besoins. Pour les opérateurs, ces informations sont essentielles pour concevoir des services et les adapter à de multiples cas d’usage.

Comme pour toute nouveauté, surtout en Europe d’après mon expérience, il existe des réticences qui varient selon les pays et les cultures. L’aversion au risque diffère considérablement d’une société à l’autre. En fin de compte, tout dépend de l’économie et de la disposition des individus à payer, que ce soit sous forme d’argent ou de données.

S’il peut y avoir une certaine résistance dans des pays conservateurs comme l’Allemagne, la plupart des pays adopteront facilement des services en échange d’un certain nombre d’informations. Mais ces services doivent intégrer des solutions de vérification d’identité, car le seul moyen de réellement garantir la sécurité dans un monde en ligne très complexe est de s’appuyer sur une source unique de vérité. Et la seule façon de vérifier réellement qui est une personne est de contrôler son identité, et ce de manière continue, surtout pour les infrastructures critiques. C’est dans cette direction que le secteur des télécoms et la vérification d’identité se dirigent.

Dans quelle mesure le secteur de l’IoT est-il réglementé ? En Allemagne, il existe une loi sur les télécommunications (TKG), mais existe-t-il d’autres réglementations ?

L’Internet des objets, c’est encore un peu le Far West. Il y a très peu de réglementation.

Je pense qu’il existe un véritable risque que l’IoT devienne trop dangereux à certains égards si nous ne nous réglementons pas nous-mêmes en appliquant des bonnes pratiques plutôt que d’attendre les organismes de régulation. Contrairement aux réseaux télécoms traditionnels qui sont totalement normalisés, les réseaux IoT sont des solutions propriétaires. Il n’existe aucune norme dans le secteur de l’IoT. Cela signifie que notre capacité à sécuriser l’IoT est bien inférieure à celle des réseaux traditionnels, qui intègrent des protocoles de sécurité sophistiqués.

Le meilleur endroit pour sécuriser l’IoT est le point d’entrée de tous les utilisateurs, qu’ils soient internes ou externes. Cela nécessite la mise en place un processus complet de vérification de l’identité des administrateurs et des utilisateurs, en fonction du type de plateforme IoT. Nous devons juste reconsidérer notre approche quant à ce qui constitue un niveau de risque acceptable.

Le nombre d’objets connectés ne cesse d’augmenter. Les experts prévoient que d’ici 2030, la population mondiale s’élèvera à 8,3 milliards d’individus et le nombre d’appareils aura atteint les 43,2 milliards. Quels sont les défis auxquels est confronté le secteur face à ces chiffres vertigineux ?

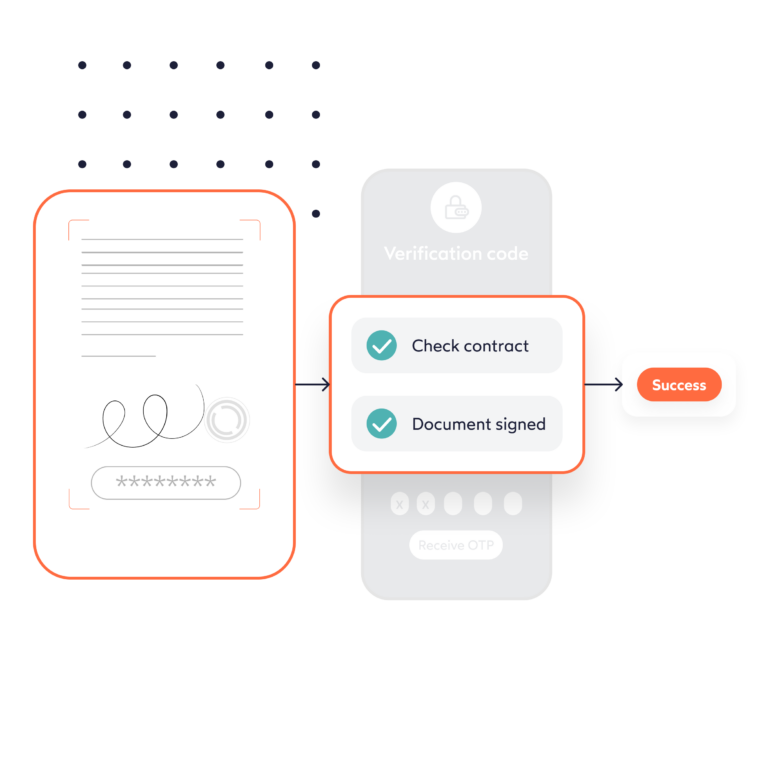

Historiquement, la vérification de l’identité des utilisateurs avait lieu avant qu’ils n’achètent leur téléphone mobile prépayé ou avant qu’ils ne l’activent.

Aujourd’hui, la vérification doit devenir partie intégrante de l’ensemble de la chaîne de valeur technologique, non seulement lors de l’achat, mais aussi au cours de l’utilisation.

Duke Golden, directeur commercial

Le processus de vérification de l’identité doit toujours s’exécuter en tâche de fond. Et c’est là que le règlement eIDAS 2.0 peut entrer en jeu avec un wallet digital. Mais nous n’en sommes pas encore là – la réglementation aura toujours un temps de retard sur la technologie.

En tant que fournisseur de solutions de vérification d’identité, il est de notre responsabilité d’être le chaînon manquant entre la réglementation et les risques qui ne sont pas pris en compte par l’environnement réglementaire. Établir ce contrat de confiance est au cœur de la mission d’IDnow, et nous mettons tout en œuvre pour satisfaire nos clients.

Si vous souhaitez en savoir plus, lisez nos autres interviews d’experts :

- Sébastien Marcel sur l’IA générative et les deepfakes

- Jinisha Bhatt, enquêtrice en criminalité financière

- Baptiste Forestier sur les tendances en blanchiment d’argent

Par

Kristen Walter

Jr. Content Marketing Manager

Rejoignez Kristen sur LinkedIn